Voraussetzungen Teams CA

Beschreibung

Diese Seite beschreibt die Anforderungen, welche vor der Inbetriebnahme des Teams Connectivity Adapters für den CTI Core (im folgenden TeamsCa), umgesetzt werden müssen.

Serverseitige Systemvoraussetzungen

‘Hosting Bundle’ des ‘ASP.NET Core Runtime’

Netzwerk

Zugriff auf die Microsoft APIs

Der Teams CA Service kommuniziert über das Internet mit der Microsoft Graph API.

Daher ist sicherzustellen, dass die Serverumgebung Zugriff auf das Internet hat.

Graph-API

Folgende Freigabe muss für die Graph-API erteilt werden:

Protokoll: TCP / HTTPS

Port: 443

Vollzugriff auf die Domain: https://graph.microsoft.com

Eine Einschränkung per IP-Adresse oder Subnetz ist nicht möglich, da Microsoft alle Anfragen gegen die Graph-API unterschiedlich Routet.

Authentifizierungs-API

Damit sich der TeamsCa an der Microsoft Cloud anmelden kann, muss folgendes freigegeben werden:

Protokoll: TCP / HTTPS

Port: 443

Vollzugriff auf die Domain: login.microsoftonline.com

Vollzugriff auf die Wildcard-Domain: *.login.microsoftonline.com

Einrichtung im Azure-AD

Für den TeamsCa muss im Azure-AD eine App eingerichtet werden, welcher verschiedene Berechtigungen zugeordnet werden müssen. Über diese App authentifiziert sich der TeamsCa an der Graph-API.

Anlegen der TeamsCa App

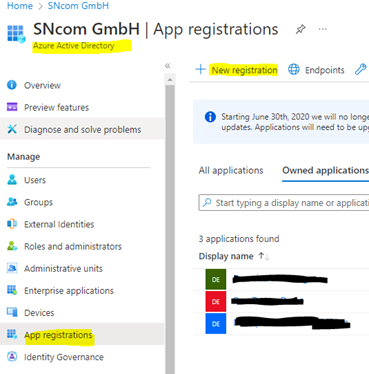

Die App wird im https://portal.azure.com im Azure Active Directory (im folgenden AAD) angelegt.

Im AAD unter dem Menüpunkt „App registrations“ wird die App angelegt.

Über den Button „New registration“ wird der Wizard zur App-Erstellung gestartet.

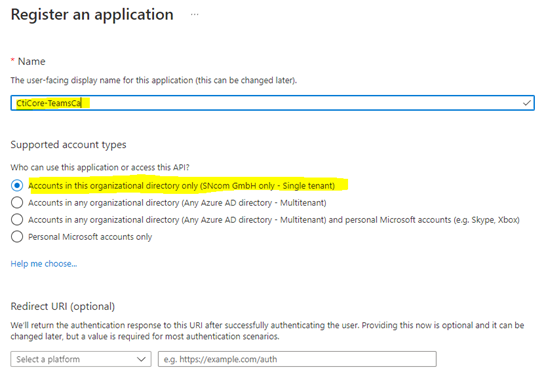

In dem folgenden Dialog wird der Name und Kontext der App angegeben.

Der Name ist je nach Kundenwunsch frei wählbar, sollte aber eindeutig Erkennbar sein.

Unter dem Punkt „Supported account types“ ist die Einstellung „Single-tenant“ zu wählen.

Hinweis

Nachdem die App angelegt wurde, werden zwei Schlüssel generiert, welche für die Inbetriebnahme benötigt sind.

Die Schlüsselwerte werden auf der „Overview“-Seite der angelegten App dargestellt.

Diese beiden Schlüssel müssen bereitgestellt werden:

Application (client) ID

Directory (tenant) ID

Konfigurieren der Authentifizierung

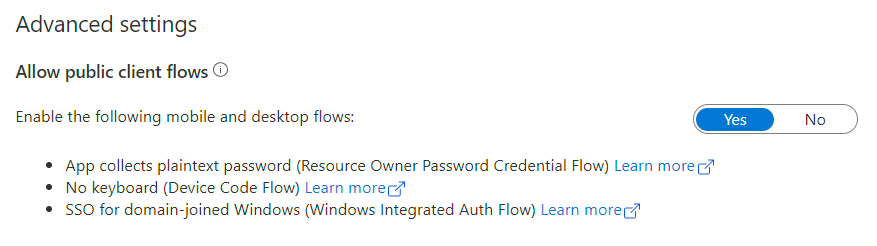

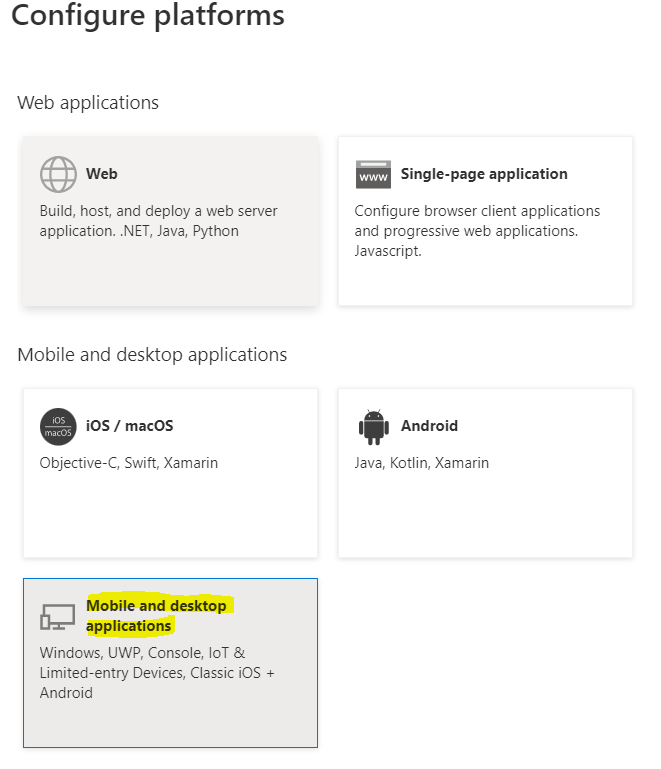

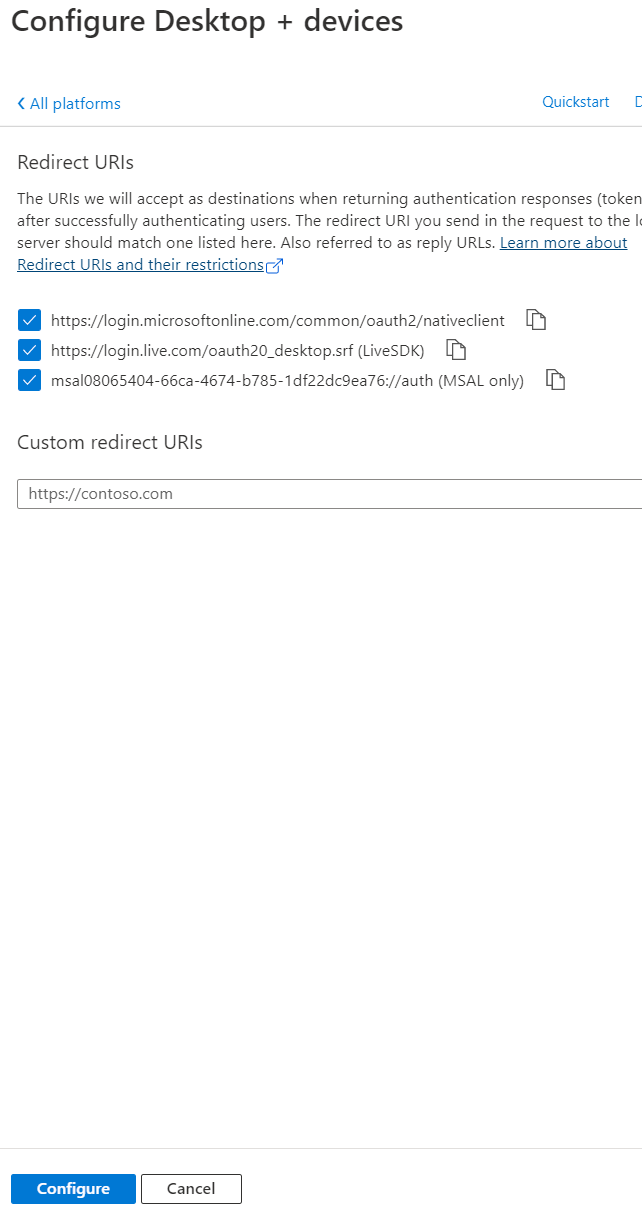

Unter dem Menüpunkt “Authentication” innerhalb der angelegten Azure App sind folgende Einstellungen zu treffen:

Aktivieren von “public client flows”

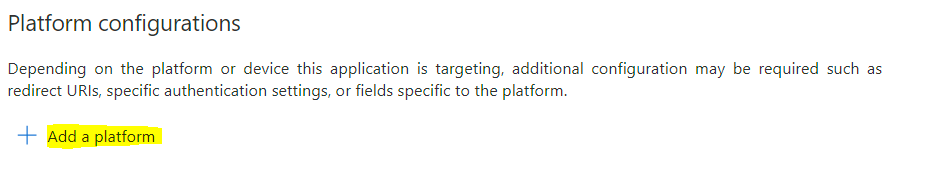

Hinzufügen einer Login Plattform

“Mobile and desktop applications”

Aktivierung aller Vorschläge und “Configure”

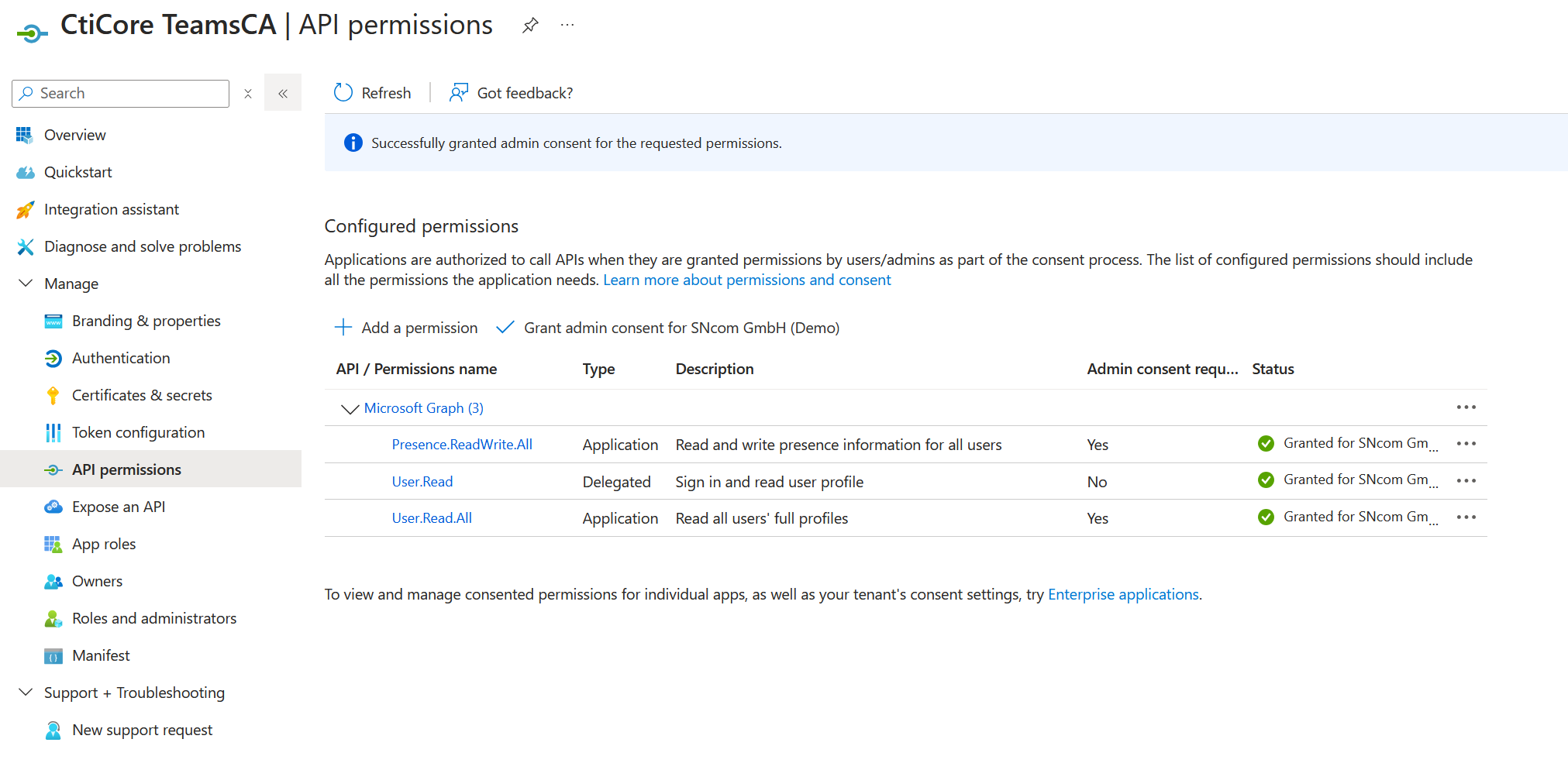

Konfigurieren der App-Berechtigungen

Nach erfolgreicher Anlage der App im AAD sind dieser folgende Berechtigungen unter dem Menüpunkt „API Permissions“ zuzuordnen.

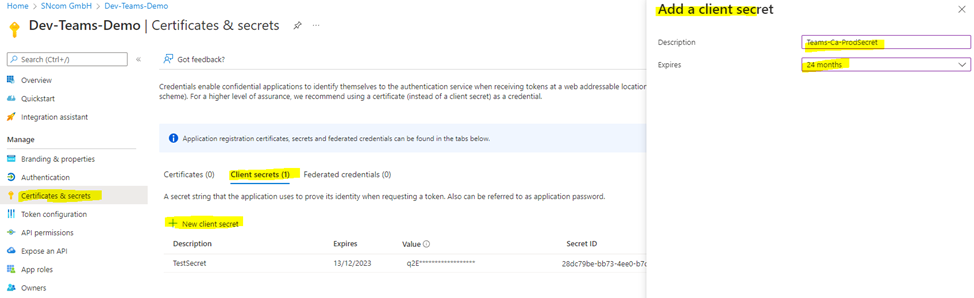

Konfigurieren des App Secrets

Als letzte Konfigurationseinheit in der AAD App muss ein App Secret erstellt werden.

Dieses sollte nach Möglichkeit eine lange Gültigkeit besitzen um den Wartungsaufwand in der Konfiguration niedrig zu halten.

Im folgenden Screenshot wird die Anlage eines Secret dargestellt.

Hinweis

Es wird empfohlen das Secret mit einer Gültigkeit von 24 Monaten zu versehen.

Hinweis

Nach der Erzeugung des Secrets ist der Secret-Value bereitzustellen.

Dieser wird nach der Erstellung nicht mehr im Azure Portal vollständig eingeblendet.

Hinweis

Je nach gewähltem Ablaufzeitpunkt des Secrets muss sichergestellt werden, dass ein neues Secret vor Ablauf erstellt und im TeamsCa konfiguriert wird.